출처: https://way-be-developer.tistory.com/269

VPC(Virtual Private Cloud / 개인 가상 네트워크) 내부에 EC2(Elastic Compute Cloud / 가상 서버 서비스)

인스턴스를 생성하여 동작하도록 함.

구성 흐름

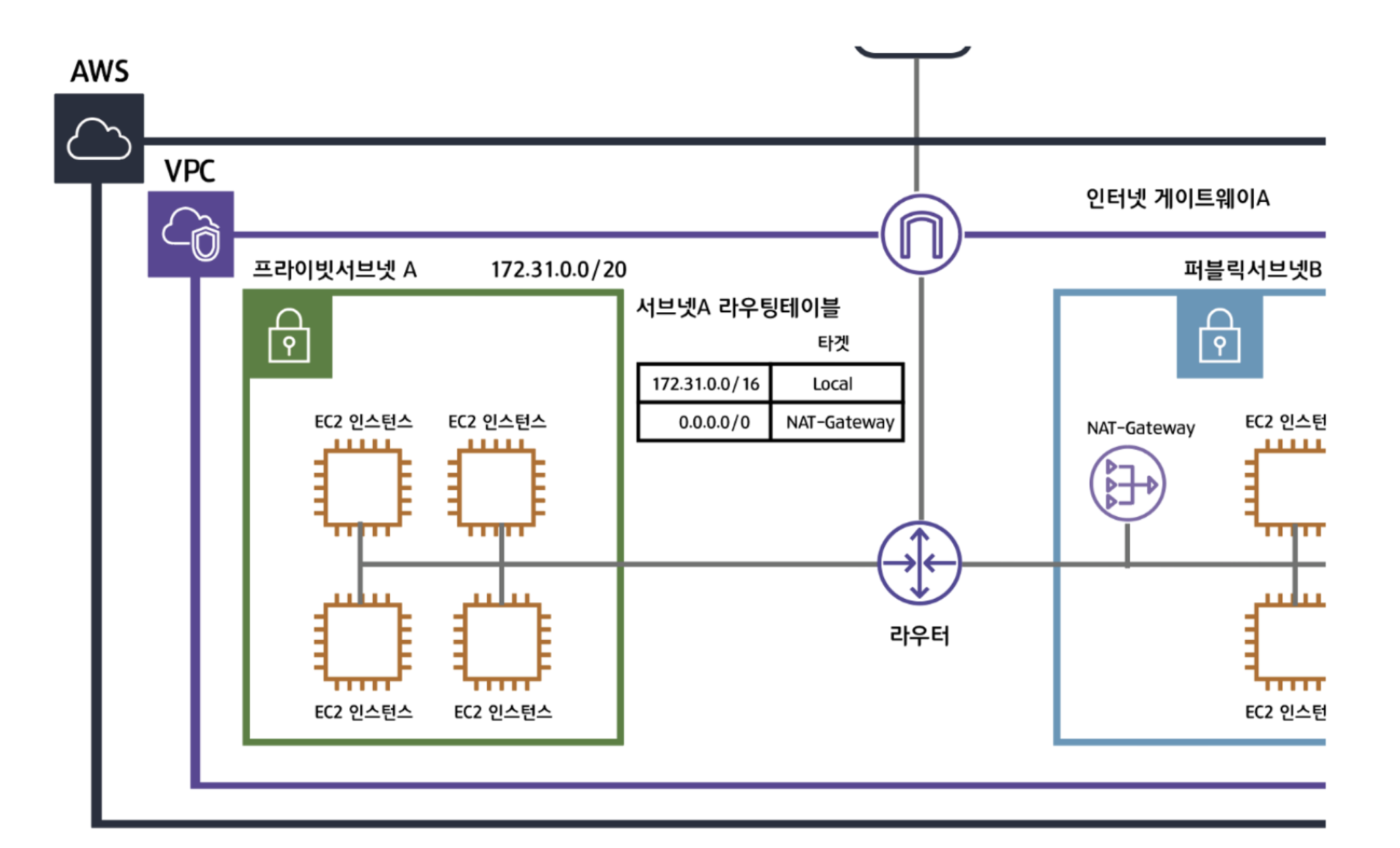

1. VPC 생성: 먼저 VPC를 생성하여, AWS 클라우드 내에서 개인적인 가상 네트워크 환경을 설정

• VPC는 IP 주소 범위(CIDR 블록)를 정의하고, 네트워크 격리, 보안 및 라우팅 제어

2. 서브넷 생성: VPC 내에서 퍼블릭 서브넷이나 프라이빗 서브넷을 설정하여 EC2 인스턴스를 배치할 수 있는 네트워크 세그먼트를 나눕니다.

( 즉, VPC와 EC2를 연결하는 통로 역할)

• 퍼블릭 서브넷은 인터넷과 연결되고, 프라이빗 서브넷은 외부와 연결되지 않은 내부 환경을 제공합니다.

3. EC2 인스턴스 생성: VPC의 서브넷 내에 EC2 인스턴스를 생성하여 가상 서버를 배치합니다.

• EC2 인스턴스는 애플리케이션을 실행하거나 서비스를 제공하는 등의 역할을 합니다.

4. 인터넷 연결: 만약 EC2 인스턴스가 인터넷에 접속해야 한다면, VPC에 인터넷 게이트웨이(Internet Gateway)를 연결하고,

해당 EC2 인스턴스를 퍼블릭 서브넷에 배치하여 인터넷과 연결할 수 있습니다.

• 프라이빗 서브넷에 배치된 인스턴스는 NAT 게이트웨이나 VPN을 통해 외부와 연결될 수 있습니다.

5. 보안 설정: EC2 인스턴스에 연결될 수 있는 보안 그룹과 네트워크 ACL을 설정하여 네트워크 트래픽을 제어합니다.

네트워크 ACL과 보안그룹은 방화벽과 같은 역할을 하며, 인바운드 트래픽과 아웃바운드 트래픽 보안정책을 설정할 수 있습니다.

NAT 게이트웨이는 private 서브넷이 인터넷과 통신을 하기 위한 아웃바운드 인스턴스

웹 게이트는 만들지않고 진행해보는 중

라우팅 테이블까지 만들기

'AWS 도전기' 카테고리의 다른 글

| Github actions, workflow/pipeline 개념 정리 다시해보기 (0) | 2025.05.08 |

|---|---|

| AWS 배포 과정 (0) | 2025.02.02 |

| (AWS) 3일차 : AWS build // 4일차부터는 비공개로 전환(ssh key보안 관련) (0) | 2025.01.22 |

| (AWS) 1일차 : AWS EC2 (0) | 2025.01.11 |